Sicurezza informatica

Direttiva DCV RaceChip GmbH & Co. KG

Se sei venuto a conoscenza di una o più vulnerabilità nei prodotti IT, nei sistemi IT o nei servizi IT di RaceChip Chiptuning GmbH & Co. KG, puoi contattarci in tutta sicurezza. Prendiamo sul serio tutte le vulnerabilità segnalate.

Se sono interessati prodotti, sistemi IT o servizi IT di produttori o product manager esterni alla nostra azienda, è necessario segnalare prima la vulnerabilità al produttore o al product manager. Se non rispondono alla tua segnalazione di vulnerabilità o se c'è il rischio che il processo DCV venga interrotto, i ricercatori di sicurezza possono contattare la nostra azienda.

Ci aspettiamo che i punti elencati nella politica di divulgazione coordinata delle vulnerabilità (CVD) siano stati soddisfatti in modo che la segnalazione di vulnerabilità possa essere trasferita al nostro processo VCD. Per saperne di più su come affrontiamo in modo specifico le segnalazioni di vulnerabilità nell'ambito di un processo DCV, consulta le nostre linee guida.

Promettiamo,

Trattare qualsiasi segnalazione di vulnerabilità in modo confidenziale nel rispetto del quadro giuridico. Non divulgare i dati personali a terzi senza il tuo esplicito consenso. Fornisci un feedback su ogni segnalazione di vulnerabilità effettuata. Non intraprendere azioni penali contro di te fintanto che hai rispettato la politica e i principi. Ciò non si applica se l'intento criminale riconoscibile è stato o è in fase di perseguimento. Essere la persona di contatto per lo scambio di fiducia durante tutto il processo. Se avete fornito dati personali nella segnalazione o nel modulo di segnalazione, vi preghiamo di leggere l'informativa sulla protezione dei dati.

Ci aspettiamo che tu sia:

La vulnerabilità rilevata non è stata sfruttata. Ciò significa che non è stato fatto alcun danno oltre alla vulnerabilità segnalata. Non sono stati effettuati attacchi (come social engineering, spam, attacchi DoS (distribuiti) o di forza bruta, ecc.) contro sistemi o infrastrutture IT. non è stata effettuata alcuna manipolazione, compromissione o alterazione di sistemi o dati di terze parti; Non sono stati offerti strumenti per sfruttare le vulnerabilità, ad esempio nei mercati darknet, gratuitamente o a pagamento, che terzi possano utilizzare per commettere reati. Il rapporto di vulnerabilità non è il risultato di strumenti automatizzati o scansioni senza documentazione esplicativa. Questi non sono rapporti di vulnerabilità validi. Il rapporto sulla vulnerabilità è costituito da informazioni precedentemente sconosciute. Per le vulnerabilità che sono già state corrette, le tue informazioni saranno ricevute e riviste, ma non potranno essere ulteriormente elaborate come parte del processo DCV.

I dati di contatto generalmente validi (indirizzo e-mail) vengono memorizzati in modo da potervi contattare in caso di domande. Soprattutto nel caso di vulnerabilità complesse, non è escluso che avremo bisogno di ulteriori spiegazioni e documentazione. Poiché attribuiamo grande importanza a una buona comunicazione, le segnalazioni di vulnerabilità senza opzioni di comunicazione (ad es. informazioni di contatto valide) vengono elaborate solo in misura limitata. Nel caso di una segnalazione anonima, si deve tenere conto del fatto che non è possibile rispondere a domande tecniche e di contenuto e che quindi le corrispondenti segnalazioni di vulnerabilità possono essere elaborate solo in misura limitata o eventualmente non elaborate.

Rapporti sulle vulnerabilità della posta elettronica

I segnalatori di vulnerabilità che utilizzano il proprio formato di segnalazione (ad es. tramite PDF o txt) possono inviare segnalazioni di vulnerabilità e richieste di coordinamento direttamente all'indirizzo e-mail [email protected] invia.

Un rapporto sulle vulnerabilità dovrebbe essere strutturato come segue:

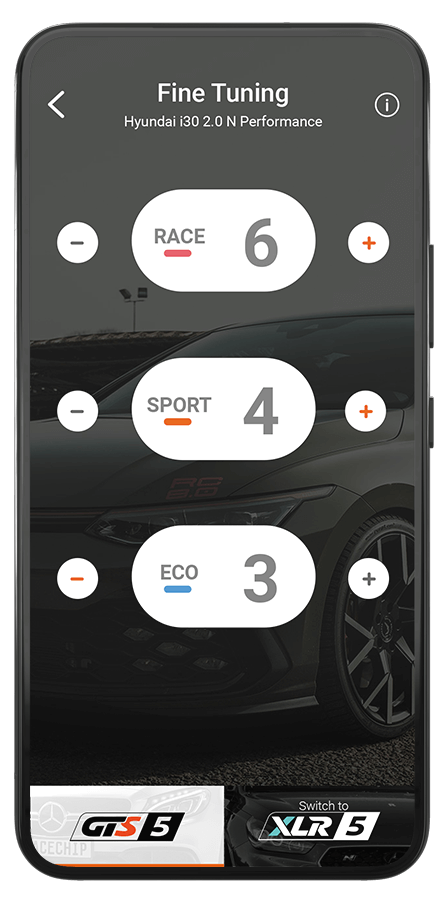

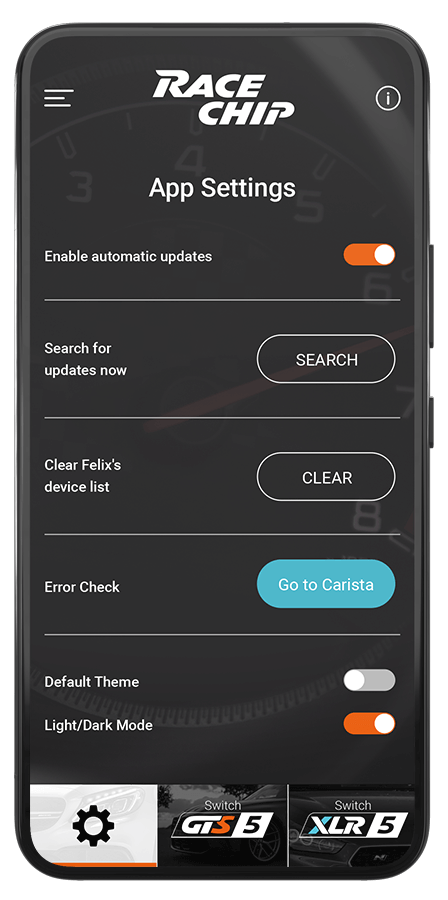

- Il nome del prodotto e la versione/numero di serie testato.

- Una semplice descrizione (screenshot, foto o altre illustrazioni per una migliore tracciabilità, se applicabile) che mostri come è stata scoperta la vulnerabilità (inclusi gli strumenti utilizzati).

- Attribuzione di vulnerabilità alla Top 10 OWASP 2021 (vedi https://owasp.org/www-project-top-ten). Se nessuna delle categorie di vulnerabilità è adatta, dovrebbe essere ulteriormente descritta come "Altro".

- Deve includere codice proof-of-concept (PoC) o istruzioni su come sfruttare la vulnerabilità.

- Includi una valutazione del rischio che tenga conto delle condizioni tecniche per determinare la gravità della vulnerabilità (ad esempio, utilizzando un valore CVSS e la matrice associata, preferibilmente nell'ultima versione).

- Una descrizione dell'impatto della vulnerabilità o del modello di minaccia segnalato che descrive uno scenario di attacco pertinente.